在多数人的认知里,多因素认证(MFA)是一个“是否开启”的问题。你以为开启了 MFA,账号就真正安全了吗?现实并非如此简单。多数组织的 MFA 覆盖率却远未达到理想,仅有约 28 % 的用户实际启用了 MFA 功能。Gartner 报告指出,约 40% 的安全事件源自身份验证流程漏洞,其中 MFA 绕过是攻击者常用手段。大多数企业即使启用了 MFA,却未确保它在每次登录、每个账号、每条路径都生效。因为配置策略、平台差异、绕行路径、服务账号等问题,大量访问仍可能绕过 MFA 验证。MFA 从来不是一个简单的开关, 而是一套需要可视化、可控和持续验证的执行体系。你真正需要了解的是:哪些账号经历了 MFA 检查?哪些访问路径被保护?哪些因素实际上可信?

01.MFA 真正启用了吗?

即使系统显示“开启 MFA”,你也很可能忽视了,它真正被触发、执行的频率,其实远低于你的预期。看似统一的策略背后,藏着大量无法察觉的绕行路径、漏洞以及配置误区。

不同身份源配置不一致

在许多企业中,员工往往可以通过多个账号(如 AD、本地 LDAP、SSO 等)进行访问,但身份源之间的多因素认证策略往往存在不一致的情况。由于不同身份提供者和不同团队管理,配置标准和安全要求各异,导致同一个账号在某些身份源上执行了严格的 MFA 认证,而在另一些身份源上却可能完全绕过 MFA 验证。攻击者可以利用较为宽松的登录路径轻松绕过多因素认证,突破安全防线。只有实现对所有 MFA 策略的统一管理和严格执行,才能确保无论用户通过哪个入口登录,都能得到安全保障。

多种登录路径未被覆盖

在许多企业使用的 SaaS 应用中,即使已经启用了 SSO(单点登录)或多因素验证,但实际上应用本身往往仍保留着传统的用户名 + 密码直连方式作为备用入口。在多数情况下,这些登录方式不会自动继承 SSO 所配置的 MFA 策略,甚至默认不启用额外验证手段。而在实际部署过程中,由于配置遗漏、集成复杂或安全策略执行不到位,路径往往未被及时识别或彻底关闭。攻击者只需获取凭证(如通过钓鱼或数据库泄露),就可以通过这些直连入口规避掉原本部署的 MFA 防线。

条件访问策略配置不清晰

在部署多因素认证(MFA)时,企业通常依赖身份平台的“条件访问策略”实现灵活控制,例如根据用户的地理位置、设备类型、网络环境或访问时间动态决定是否强制 MFA。但不同身份平台在策略模型和执行逻辑上的差异,某些平台采用“最严格优先”模型,即在多条策略同时生效时,默认执行安全等级最高的一条。这种机制虽然简单直观,但也容易导致管理员误判——认为只需配置一条高强度策略即可覆盖所有用户,忽视了其他未受该策略匹配影响的用户路径。攻击者则有机会通过精心设计的登录条件精准绕过防护机制,从而入侵系统。

02.Authing 让 MFA 成为真正生效的体系

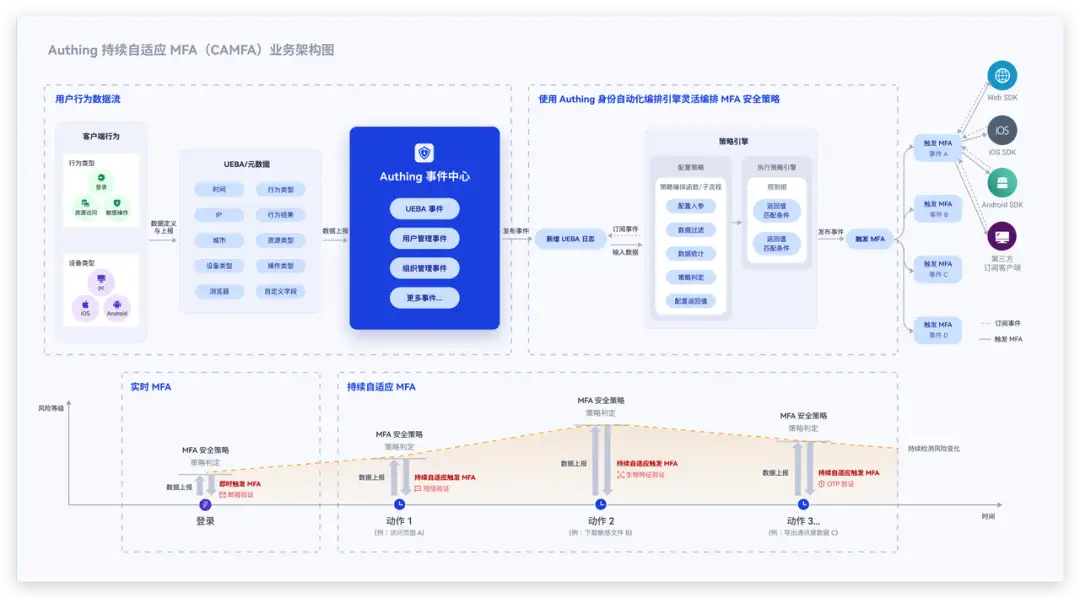

基于 AI 实现的 CAMFA

「持续自适应多因素认证(Continuous Adaptive Multi-Factor Authentication,CAMFA)」是一种安全身份验证方法,它在自适应多因素认证(基于上下文属性判断当前安全状况以增加因素认证)的基础上增加了实时风险评估技术对用户进行动态评估安全系数。 CAMFA 通过集成 AI 和机器学习算法,能够从用户的行为数据中识别潜在威胁,实时监测并评估用户风险。当系统从断层登录检测到用户时,或尝试访问其平时不常接触的的敏感资源时,AI 会标记这些异常行为并触发相应的安全响应步骤,如动态增加认证要求。基于 AI 的分析能够在短时间内完成风险评估,自动决定是否进行额外的验证步骤,确保对异常活动的快速反应。

灵活可控访问策略引擎,保障效率和体验

Authing 提供了一套灵活且强大的条件访问策略引擎。通过支持多维度组合策略控制,企业可以根据用户角色、访问设备类型、所在网络环境、时间范围、来源 IP、设备信任状态等多个维度精准设定访问条件,真正做到“在正确的时机对正确的人执行正确的认证要求”。同时,Authing 提供策略优先级排序机制与冲突防护机制,确保在多个策略重叠生效时,系统可以自动识别执行优先级,避免因策略互相覆盖或冲突导致的“策略设置了但未生效”的尴尬情况。MFA 不再是一个模糊的“开关”,而是成为一套精准、可控、且具备治理能力的执行体系。

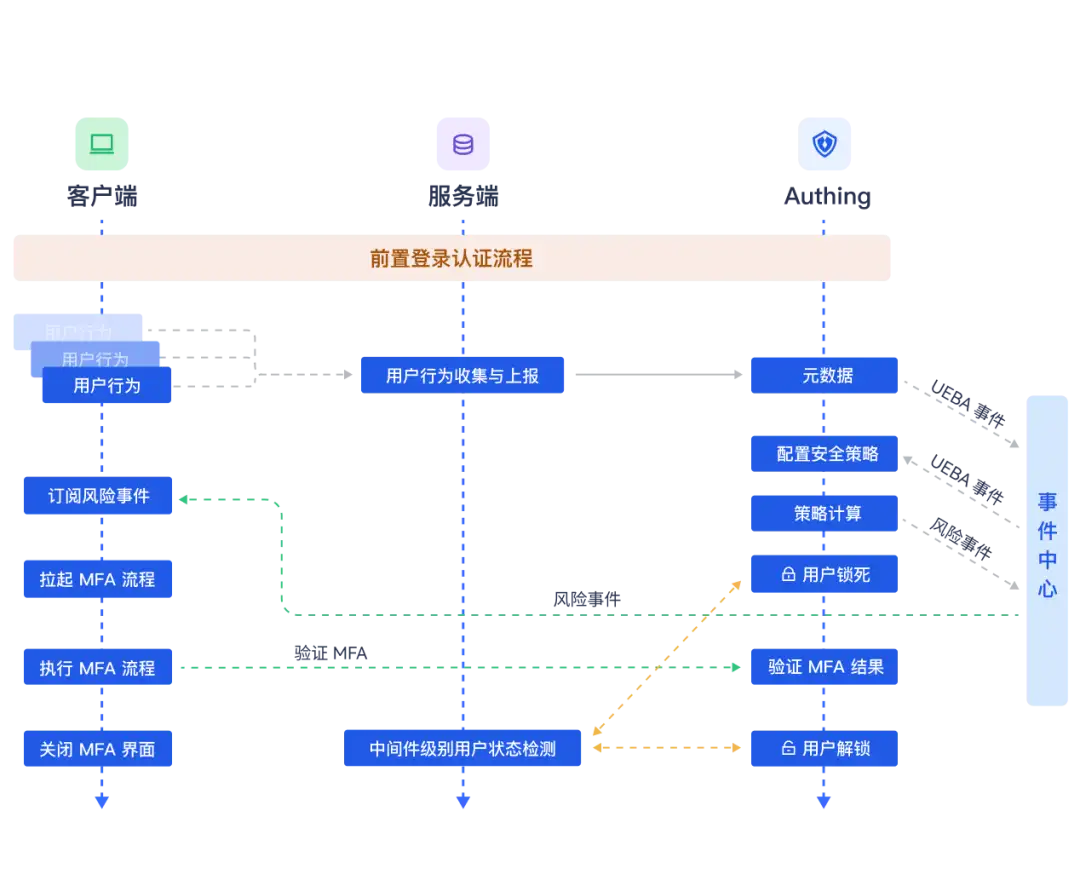

动态检测用户行为, 预防内部风险

Authing 提供的行为感知与动态安全策略机制,让企业不再依赖“登录即信任”的静态逻辑。在用户登录认证之后,系统会持续分析其访问行为、操作习惯、时间/地点模式等,并基于动态风险评分,实时判断当前操作是否存在异常。例如,某用户在短时间内尝试下载大量敏感文件,或从高风险地区访问关键业务系统,Authing 可自动识别这些行为偏差。一旦判定为潜在风险,系统将立即触发应对机制:如动态拉起二次 MFA 验证、临时收紧访问权限、自动上报给安全团队,或执行自定义的限制策略。整个流程无需人工介入,响应迅速,最大限度降低潜在危害。

登录路径全域管纳,杜绝 MFA 被绕过

Authing 提供的 “登录路径全域管纳能力” ,平台可自动识别并统一管理所有可能的登录方式。企业可以基于 Authing 配置策略,主动限制或完全关闭不安全的直连登录方式,并要求所有用户统一走 SSO 流程,确保任何访问请求都必须接受 MFA 校验。Authing 预集成了 Radius、VPN 等多种 MFA 认证场景下的终端应用,企业无需自行考虑开发逻辑, 直接接入 Authing 即可集成。无论是内部 OA、ERP、CRM 等业务系统,还是飞书、钉钉、金蝶、Salesforce 等第三方 SaaS 平台,Authing 均可实现无缝接入,统一应用 MFA 策略。这样一来,即使攻击者掌握了用户密码,也无法绕过策略访问敏感资源。

03.客户案例:某大型金融企业

需求挑战

- 该企业在推进 MFA 安全建设时,已在多个核心系统中后台“勾选”了启用 MFA。然而在实际运营过程中,团队发现问题远比预期复杂。虽然从平台设置上看 MFA 是“已启用”,但在 LDAP、本地账号直连等旧系统路径中,仍有约 30% 的登录请求未实际触发任何验证流程,形成严重的安全漏洞。

- 企业内部身份体系由多个来源组成,包括 AD 域账号、本地数据库账号、自建 SSO 平台等。由于历史原因,不同身份源由不同团队维护,导致 MFA 策略设置参差不齐:有的启用了短信验证码,有的则完全没有附加认证手段。

- 管理者原以为只要配置开启 MFA 就已完成任务,但在面对实际问题时,他们发现系统并未提供“执行级别”的可视化能力,根本无法准确回答:哪些账号在登录时真正执行了 MFA?哪些路径从未触发?哪些认证类型强度过低?策略是否被绕过?安全策略一旦出现空洞,也无法快速识别与修补,从而形成“看似安全,实则空心”的风险状态。

解决方案

- 统一登录路径接入,杜绝 MFA 绕行

通过将所有业务系统的登录入口(包括 SSO、账号密码直连、API 调用等)统一纳管至 Authing,系统可自动识别所有存在的访问路径,并识别其中的策略盲区与风险路径。对于一些遗留系统或第三方 SaaS 应用中仍保留的直连登录方式,Authing 允许企业根据风险策略进行集中关闭,或者设置强制二次认证要求。 - 引入 CAMFA ,实时风险识别

Authing 引入的 CAMFA(持续自适应多因素认证)能力,能够通过 AI 风险引擎实时感知用户的行为状态与访问背景。一旦行为偏离用户的“常态行为画像”,系统将即时触发风险响应机制,包括:动态拉起额外 MFA 验证、自动限制当前权限、通知安全团队等。 - 策略可视、可控、可调优

借助 Authing 的条件访问策略引擎,企业实现了按角色、设备、IP、时间段等维度灵活配置访问策略,避免策略冲突或配置空洞。同时,Authing 提供全量可视化审计日志与策略执行报告,支持安全团队实时追踪每一次 MFA 执行情况、策略匹配路径与异常操作记录。

多因素认证(MFA)从来就不是一个简单的“开关”。真正有效的身份安全,要求企业具备可视化的执行状态、可控的策略管理,以及可持续的风险治理能力。否则,看似已启用的 MFA,极可能因策略盲区、路径遗漏或因子强度不足而被悄然绕过,留下巨大的隐患。Authing 不只是开启 MFA的工具,而是构建一套围绕身份安全完整闭环体系。